Haben Sie sich jemals gewünscht, dass Ihre Microservices einen zuverlässigen Begleiter haben könnten? Willkommen in der Welt der Sidecar-Container - der Robin zu Ihrem Batman, der Watson zu Ihrem Sherlock, der... okay, ich höre auf mit den Analogien. Lassen Sie uns eintauchen, wie diese kleinen Container Ihre Microservices-Architektur aufladen können!

Stellen Sie sich vor: Sie haben einen perfekt funktionierenden Microservice, der seine Arbeit erledigt. Aber was wäre, wenn Sie ihm Superkräfte verleihen könnten, ohne seinen Code zu berühren? Genau hier kommen Sidecar-Container ins Spiel. Sie sind wie diese schicken Rucksäcke mit all den Gadgets - an Ihren Hauptcontainer angehängt, aber mit eigener Power.

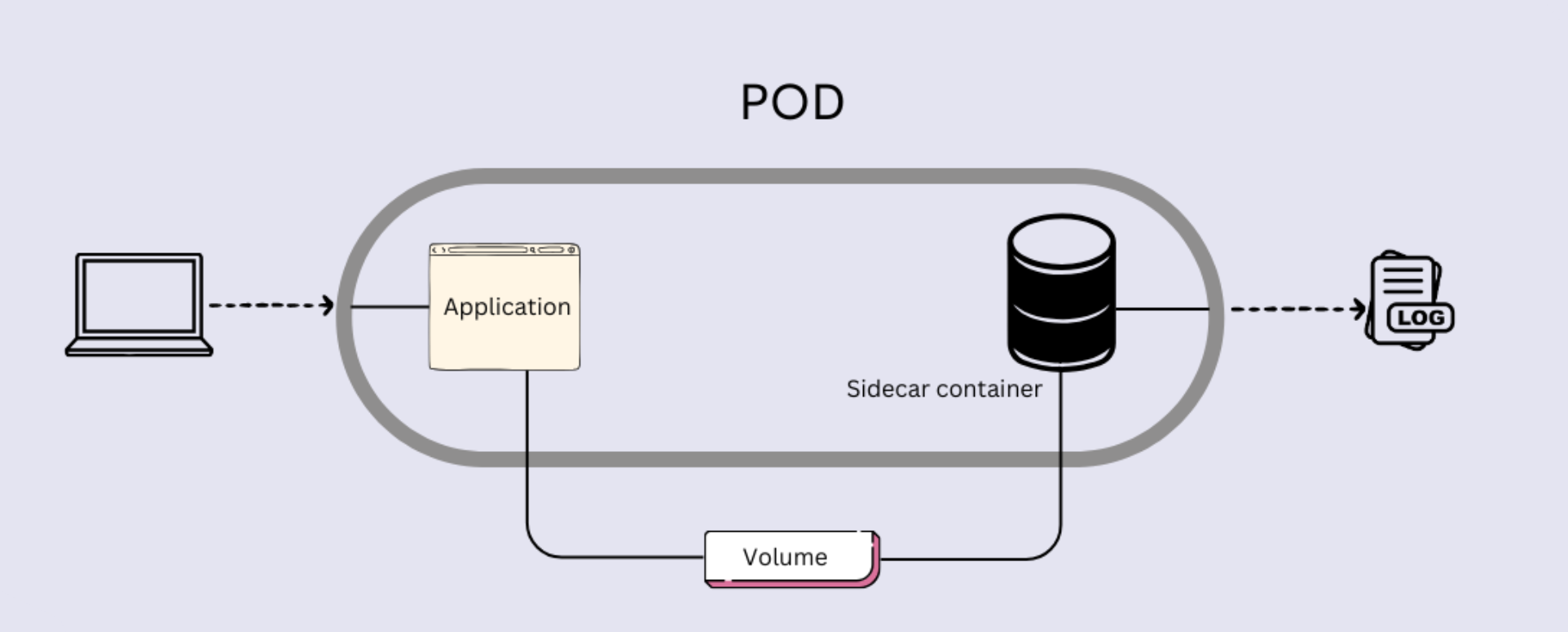

Sidecar-Container laufen neben Ihrem primären Anwendungscontainer und teilen denselben Lebenszyklus und Netzwerk-Namespace. Sie können alle möglichen Aufgaben übernehmen:

- Protokollierung und Überwachung

- Dienstentdeckung

- Proxy- und Verkehrsmanagement

- Sicherheit und Authentifizierung

Das Beste daran? Ihr Hauptdienst muss nicht einmal wissen, dass sie existieren. Es ist wie ein persönlicher Assistent, der die ganze Drecksarbeit erledigt, während Sie sich auf Ihre Kernlogik konzentrieren.

Sidecar-Architektur: Das Buddy-System für Container

Im Kern dreht sich das Sidecar-Muster um Modularität und Trennung der Verantwortlichkeiten. Anstatt Ihren Hauptdienst mit zusätzlicher Funktionalität zu überladen, lagern Sie diese in einen separaten Container aus. So bleibt Ihr primärer Container schlank und fokussiert auf seine Hauptaufgabe.

Hier ist eine kurze Übersicht, wie es funktioniert:

- Ihr Hauptcontainer führt die Kernanwendungslogik aus.

- Der Sidecar-Container läuft daneben und übernimmt unterstützende Aufgaben.

- Sie teilen Ressourcen wie Volumes und Netzwerkschnittstellen.

- Der Sidecar kann mit dem Hauptcontainer oder externen Diensten interagieren.

Es ist wie ein Schweizer Taschenmesser... nein, streichen Sie das. Es ist wie ein spezialisiertes Werkzeug für jede Aufgabe, alles ordentlich in Ihrem Werkzeugkasten organisiert.

Praktische Sidecar-Magie in Kubernetes

Kubernetes und Sidecars passen zusammen wie Erdnussbutter und Marmelade. Schauen wir uns an, wie man ein Sidecar in einem Kubernetes-Pod einrichtet:

apiVersion: v1

kind: Pod

metadata:

name: my-app-with-sidecar

spec:

containers:

- name: main-app

image: my-app:latest

- name: sidecar

image: sidecar-image:latest

volumeMounts:

- name: shared-data

mountPath: /data

volumes:

- name: shared-data

emptyDir: {}

In diesem Beispiel teilen sich unser Hauptanwendungscontainer und ein Sidecar ein Volume. Das Sidecar könnte alles tun, von der Protokollsammlung bis zum Export von Metriken.

Überwachung und Protokollierung: Die Glanzzeit des Sidecars

Einer der häufigsten Anwendungsfälle für Sidecars ist die Überwachung und Protokollierung. Anstatt diese Funktionen in Ihre App einzubauen, lassen Sie ein Sidecar die schwere Arbeit erledigen.

Zum Beispiel könnten Sie ein Fluentd-Sidecar zur Protokollsammlung verwenden:

- name: log-collector

image: fluent/fluentd:v1.11

volumeMounts:

- name: shared-logs

mountPath: /fluentd/log

- name: fluentd-config

mountPath: /fluentd/etc

Dieses Sidecar kann Protokolle von Ihrem Hauptcontainer sammeln und an Ihr zentrales Protokollierungssystem senden. Kein Aufwand, kein Stress, und Ihre Hauptanwendung bleibt unberührt.

Sicherung von Microservices: Sidecar zur Rettung

Sicherheit ist ein weiterer Bereich, in dem Sidecars ihre Muskeln spielen lassen. Möchten Sie TLS-Beendigung hinzufügen oder Authentifizierung ohne Änderung Ihres App-Codes handhaben? Das Sidecar ist zur Stelle.

Zum Beispiel mit Envoy als Sidecar-Proxy:

- name: envoy-proxy

image: envoyproxy/envoy:v1.18-latest

ports:

- containerPort: 9901

- containerPort: 10000

volumeMounts:

- name: envoy-config

mountPath: /etc/envoy

Jetzt kann Ihr Envoy-Sidecar TLS, Authentifizierung und sogar Ratenbegrenzung handhaben, während Ihre Hauptanwendung sich auf die Geschäftslogik konzentriert.

Netzwerk-Debugging: Der Sidecar-Sherlock

Haben Sie jemals versucht, Netzwerkprobleme in einer Microservices-Architektur zu debuggen? Es ist so spaßig wie die Suche nach einer Nadel im Heuhaufen... unter Wasser... mit verbundenen Augen. Aber mit einem Sidecar haben Sie Ihren eigenen Netzwerkdetektiv im Einsatz.

Sie könnten ein Netzwerk-Debugging-Sidecar so bereitstellen:

- name: network-debug

image: nicolaka/netshoot

command: ["sleep", "infinity"]

Jetzt haben Sie einen Container voller Netzwerktools, bereit, jede mysteriöse Netzwerkangelegenheit zu untersuchen.

Vor- und Nachteile: Das Sidecar-Dilemma

Wie jedes Architektur-Muster haben auch Sidecars ihre eigenen Vor- und Nachteile:

Vorteile:

- Trennung der Verantwortlichkeiten

- Sprachunabhängige Funktionalität

- Einfache Updates und Wartung

- Verbesserte Modularität

Nachteile:

- Erhöhter Ressourcenverbrauch

- Mögliche Latenz zwischen Containern

- Erhöhte Komplexität bei der Bereitstellung

Es ist nicht alles eitel Sonnenschein, aber in vielen Szenarien überwiegen die Vorteile die Kosten bei weitem.

Zusammenfassung: Sidecar Best Practices

Zum Abschluss unseres Sidecar-Abenteuers hier einige abschließende Gedanken:

- Verwenden Sie Sidecars für übergreifende Anliegen, die nicht in Ihre Hauptanwendung gehören.

- Halten Sie Ihre Sidecars fokussiert und leichtgewichtig.

- Überwachen Sie den Ressourcenverbrauch Ihrer Sidecars - sie sind nicht kostenlos!

- Erwägen Sie den Einsatz von Service-Mesh-Lösungen wie Istio für komplexes Sidecar-Management.

- Wägen Sie immer die Vorteile gegen die zusätzliche Komplexität ab.

Sidecars sind mächtige Werkzeuge im Microservices-Werkzeugkasten. Nutzen Sie sie weise, und sie werden Ihre Architektur auf neue Höhen bringen. Denken Sie nur daran, mit großer Macht kommt große Verantwortung... und möglicherweise ein paar mehr Container, die verwaltet werden müssen.

Jetzt gehen Sie und setzen Sie Sidecars überall ein! (Aber, wissen Sie, nur dort, wo es Sinn macht.)