Willkommen in der Welt von SSL, TLS und MTLS! Keine Sorge, ich verspreche, es wird weniger schmerzhaft als eine Wurzelbehandlung und lohnender als das Finden des fehlenden Semikolons.

TL;DR: Wir werden erkunden, wie man Quarkus-Anwendungen mit SSL, TLS und MTLS so sicher macht wie Fort Knox. Am Ende dieses Artikels wirst du der Sicherheitsguru sein, den dein Team nie wusste, dass es ihn braucht.

Die Grundlagen: SSL und TLS - Die Bodyguards deiner Daten

Bevor wir uns den Quarkus-spezifischen Themen widmen, lassen Sie uns die Grundlagen klären. SSL (Secure Sockets Layer) und sein cooler, jüngerer Bruder TLS (Transport Layer Security) sind die stillen Helden des Internets. Sie sind wie Türsteher in einem exklusiven Club und sorgen dafür, dass nur die richtigen Daten rein- und rauskommen.

Hier ein kurzer Überblick:

- SSL: Der Urvater der sicheren Kommunikation. Es ist veraltet, aber man hört den Begriff immer noch.

- TLS: Der neue Star. Das ist, was wir heutzutage tatsächlich meinen, wenn wir "SSL" sagen.

Beide arbeiten, indem sie eine verschlüsselte Verbindung zwischen einem Server und einem Client herstellen. Es ist wie das Senden einer geheimen Nachricht in einer verschlossenen Box – nur der beabsichtigte Empfänger hat den Schlüssel.

Einrichten von SSL/TLS in Quarkus: Eine Schritt-für-Schritt-Anleitung

Gut, lassen Sie uns loslegen. Wir werden SSL/TLS in einer Quarkus-Anwendung schneller einrichten, als Sie "Man-in-the-middle-Angriff" sagen können.

Schritt 1: Erstellen eines SSL/TLS-Zertifikats

Als Erstes benötigen wir ein Zertifikat. Für die Entwicklung können wir ein selbstsigniertes Zertifikat mit keytool erstellen:

keytool -genkeypair -alias mycert -keyalg RSA -keysize 2048 -storetype PKCS12 -keystore keystore.p12 -validity 3650Dieser Befehl erstellt eine Keystore-Datei namens keystore.p12 mit einem selbstsignierten Zertifikat, das 10 Jahre gültig ist.

Schritt 2: Konfigurieren von Quarkus

Jetzt sagen wir Quarkus, dass wir ein neues Zertifikat haben. Fügen Sie diese Eigenschaften zu Ihrer application.properties-Datei hinzu:

quarkus.http.ssl.certificate.key-store-file=keystore.p12

quarkus.http.ssl.certificate.key-store-password=your_keystore_password

quarkus.http.ssl.certificate.key-store-file-type=PKCS12

quarkus.http.insecure-requests=redirectDie letzte Zeile sagt Quarkus, dass es allen HTTP-Verkehr auf HTTPS umleiten soll. Wegen der Sicherheit.

Schritt 3: Führen Sie Ihre sichere Quarkus-Anwendung aus

Wenn Sie jetzt Ihre Quarkus-Anwendung starten, wird sie auf HTTPS laufen. Herzlichen Glückwunsch, Sie haben gerade Ihren ersten Schritt in eine größere, sicherere Welt gemacht!

MTLS: Wenn Einweg einfach nicht genug ist

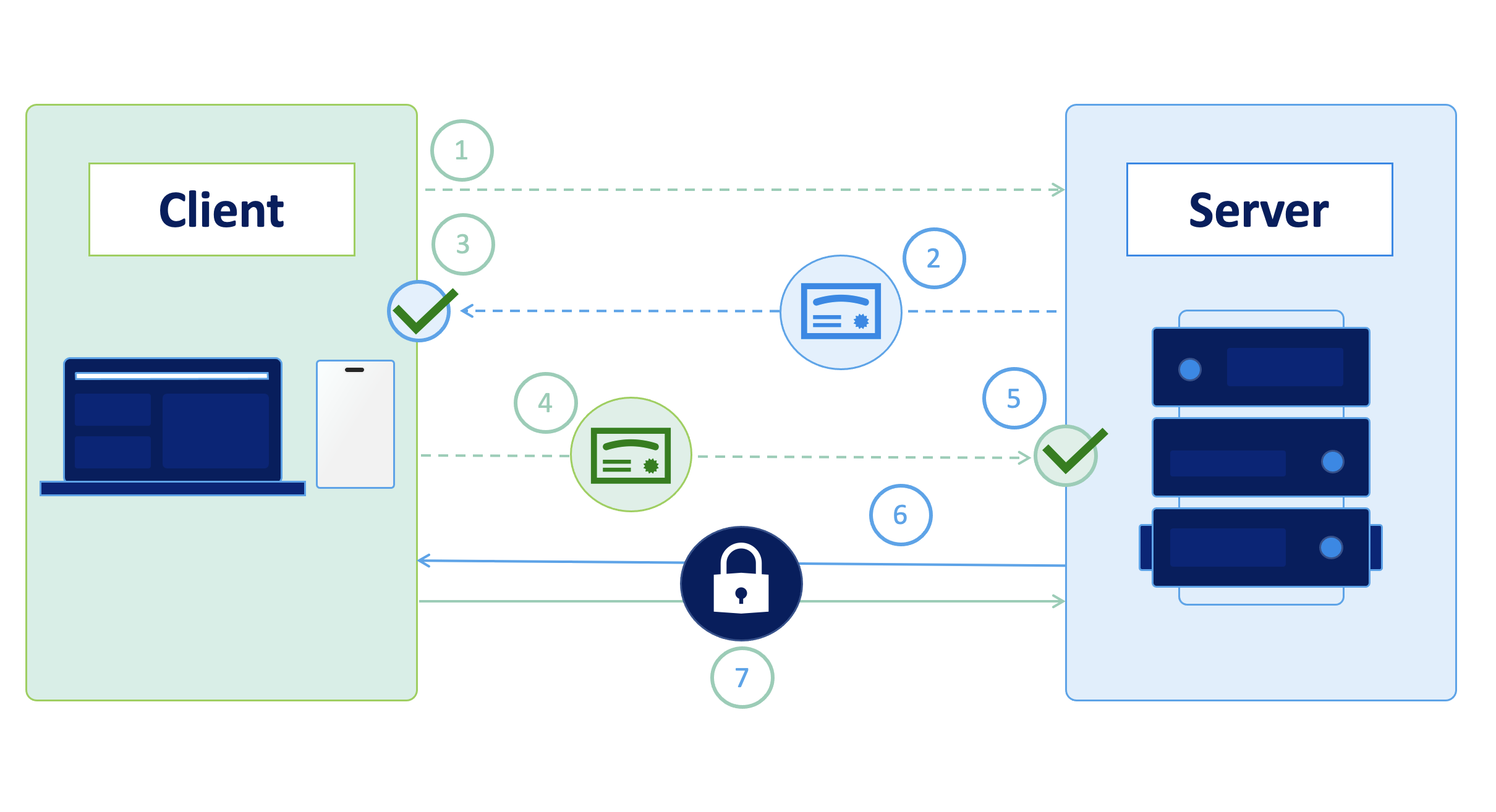

Jetzt sprechen wir über MTLS (Mutual TLS). Wenn SSL/TLS wie das Vorzeigen Ihres Ausweises in einem Club ist, dann ist MTLS wie das gegenseitige Vorzeigen der Ausweise von Ihnen und dem Türsteher. Vertrauensprobleme, oder?

MTLS ist entscheidend, wenn Sie sicherstellen müssen, dass sowohl der Client als auch der Server das sind, was sie vorgeben zu sein. Es wird häufig in Microservices-Architekturen verwendet, wo sich Dienste gegenseitig authentifizieren müssen.

Warum MTLS verwenden?

- Stärkere Sicherheit: Beide Parteien werden authentifiziert

- Perfekt für die Kommunikation von Dienst zu Dienst

- Hilft, unbefugten Zugriff und Man-in-the-middle-Angriffe zu verhindern

Implementierung von MTLS in Quarkus: Die Details

Bereit für das nächste Level? Lassen Sie uns MTLS in Quarkus einrichten. Anschnallen, es wird eine wilde Fahrt!

Schritt 1: Erstellen von Client- und Server-Zertifikaten

Wir müssen Zertifikate für sowohl den Client als auch den Server erstellen. Verwenden wir erneut keytool:

# Server Keystore

keytool -genkeypair -alias server -keyalg RSA -keysize 2048 -storetype PKCS12 -keystore server.p12 -validity 3650

# Client Keystore

keytool -genkeypair -alias client -keyalg RSA -keysize 2048 -storetype PKCS12 -keystore client.p12 -validity 3650

# Export Client's Public Certificate

keytool -export -alias client -file client.crt -keystore client.p12

# Import Client's Certificate into Server's Truststore

keytool -import -alias client -file client.crt -keystore server_truststore.p12

Schritt 2: Konfigurieren von Quarkus für MTLS

Aktualisieren Sie Ihre application.properties, um MTLS zu aktivieren:

# Server SSL-Konfiguration

quarkus.http.ssl.certificate.key-store-file=server.p12

quarkus.http.ssl.certificate.key-store-password=serverpassword

quarkus.http.ssl.certificate.trust-store-file=server_truststore.p12

quarkus.http.ssl.certificate.trust-store-password=servertrustpassword

# Client-Authentifizierung aktivieren

quarkus.http.ssl.client-auth=required

Schritt 3: Konfigurieren des Clients für MTLS

Wenn Sie einen Quarkus-Client verwenden, um sich mit diesem Dienst zu verbinden, müssen Sie ihn ebenfalls konfigurieren:

quarkus.ssl.native=true

quarkus.tls.trust-all=false

quarkus.tls.key-store-file=client.p12

quarkus.tls.key-store-password=clientpassword

quarkus.tls.trust-store-file=client_truststore.p12

quarkus.tls.trust-store-password=clienttrustpassword

Jetzt verwendet Ihre Quarkus-Anwendung MTLS. Sowohl der Client als auch der Server überprüfen die Zertifikate des jeweils anderen, bevor eine Verbindung hergestellt wird. Es ist wie ein geheimer Handschlag, aber für Computer!

SSL/TLS/MTLS in Kubernetes: Weil Cloud-native Sicherheit wichtig ist

Führen Sie Ihre super-sichere Quarkus-App in Kubernetes aus? Hier erfahren Sie, wie Sie sie sicher halten:

Verwenden von Kubernetes Secrets für das Zertifikatsmanagement

Anstatt Zertifikate in Ihre Container-Images einzubetten (bitte nicht), verwenden Sie Kubernetes Secrets:

apiVersion: v1

kind: Secret

metadata:

name: quarkus-ssl-secret

type: Opaque

data:

server.p12: <base64-encoded-server-keystore>

server_truststore.p12: <base64-encoded-server-truststore>

Dann mounten Sie diese Secrets in Ihrem Quarkus-Pod:

spec:

containers:

- name: quarkus-app

volumeMounts:

- name: ssl-certs

mountPath: "/etc/ssl/certs"

readOnly: true

volumes:

- name: ssl-certs

secret:

secretName: quarkus-ssl-secret

Aktualisieren Sie Ihre Quarkus-Konfiguration, um diese gemounteten Zertifikate zu verwenden:

quarkus.http.ssl.certificate.key-store-file=/etc/ssl/certs/server.p12

quarkus.http.ssl.certificate.trust-store-file=/etc/ssl/certs/server_truststore.p12

Debugging von SSL/TLS/MTLS: Wenn die Dinge schiefgehen

Selbst mit den besten Absichten funktionieren die Dinge manchmal nicht wie erwartet. Hier sind einige Tipps, wenn Sie am Verzweifeln sind:

- Aktivieren Sie das SSL-Debug-Logging: Fügen Sie

-Djavax.net.debug=ssl:handshakezu Ihren JVM-Argumenten hinzu - Überprüfen Sie das Ablaufdatum des Zertifikats: Verwenden Sie

keytool -list -v -keystore your_keystore.p12, um Zertifikatsdetails anzuzeigen - Vertrauen überprüfen: Stellen Sie sicher, dass der Client das Serverzertifikat und umgekehrt für MTLS vertraut

- Testen Sie mit curl: Verwenden Sie

curl --cacert /path/to/ca.crt https://your-service, um HTTPS-Verbindungen zu testen

Zusammenfassung: Sichern Ihres Quarkus-Königreichs

Herzlichen Glückwunsch! Sie haben gerade Ihr Quarkus-Sicherheitsniveau erhöht. Lassen Sie uns die wichtigsten Erkenntnisse zusammenfassen:

- SSL/TLS ist Ihre erste Verteidigungslinie für Daten während der Übertragung

- MTLS fügt eine zusätzliche Sicherheitsebene für die Kommunikation von Dienst zu Dienst hinzu

- Quarkus macht es einfach, diese Sicherheitsmaßnahmen zu implementieren

- Kubernetes kann helfen, Ihre Zertifikate sicher zu verwalten

- Seien Sie immer bereit, Fehler zu beheben, wenn etwas schiefgeht

Denken Sie daran, in der Welt der Websicherheit ist Paranoia eine Tugend. Halten Sie Ihre Zertifikate aktuell, Ihre Konfigurationen straff und Ihren Verstand wachsam. Gehen Sie jetzt und sichern Sie diese Quarkus-Apps wie ein Profi!

"Sicherheit ist ein Prozess, kein Produkt." - Bruce Schneier

Haben Sie Geschichten über die Implementierung von SSL/TLS/MTLS in Quarkus? Teilen Sie sie in den Kommentaren unten. Lassen Sie uns aus den Erfahrungen der anderen lernen!