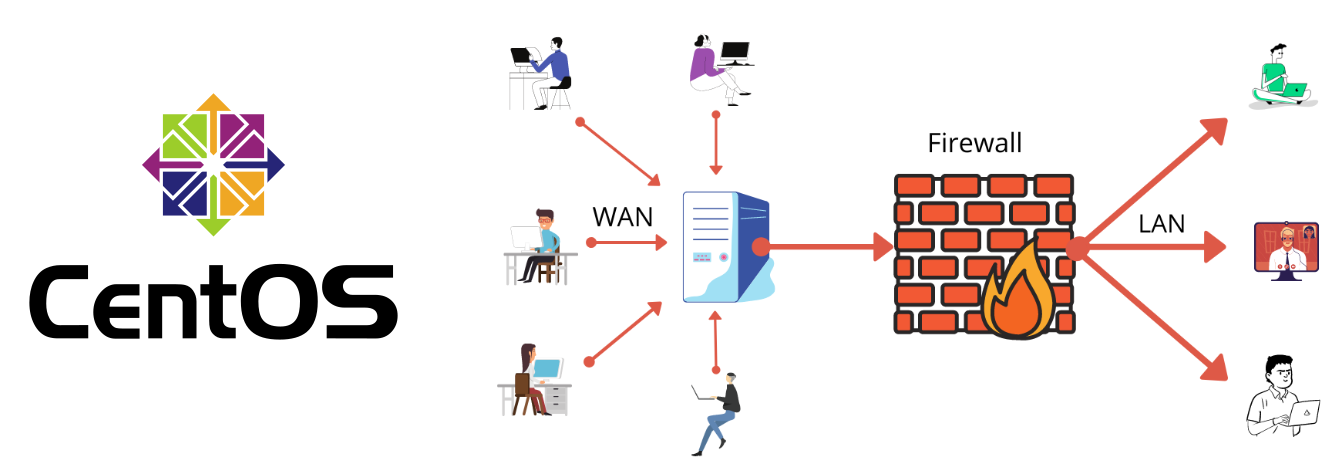

Aber warum sollte es dich interessieren? Nun, es sei denn, du genießt zufällige Port-Scans und potenzielle Sicherheitsverletzungen, ist FirewallD dein Ticket zu einer sichereren CentOS-Umgebung. Es ist flexibel, leistungsstark und erfordert keinen Doktortitel in Netzwerksicherheit, um es zu konfigurieren.

FirewallD zum Laufen bringen

Beginnen wir damit, FirewallD zu installieren und wie eine gut geölte Maschine zum Laufen zu bringen:

# FirewallD installieren

sudo yum install firewalld

# FirewallD starten und aktivieren

sudo systemctl start firewalld

sudo systemctl enable firewalld

# Status überprüfen

sudo firewall-cmd --state

Wenn du "running" siehst, herzlichen Glückwunsch! Du hast gerade deinen ersten Schritt in eine sicherere Welt gemacht.

FirewallD 101: Zonen, Dienste und Regeln

Bevor wir tiefer eintauchen, lass uns einige Schlüsselkonzepte aufschlüsseln:

- Zonen: Stell dir diese als verschiedene Sicherheitsstufen für deine Netzwerkschnittstellen vor. Öffentlich, vertrauenswürdig, zu Hause - du entscheidest.

- Dienste: Vordefinierte Regelsets für gängige Anwendungen. Keine Notwendigkeit, sich Portnummern zu merken!

- Regeln: Die Details darüber, was erlaubt ist und was nicht.

Hier ist ein schnelles Beispiel, wie du deine Standardzone überprüfen kannst:

sudo firewall-cmd --get-default-zone

Deine Sicherheitsfestung bauen: Zonen erstellen und konfigurieren

Jetzt packen wir es an und erstellen eine benutzerdefinierte Zone für unseren Webserver:

# Eine neue Zone namens 'webserver' erstellen

sudo firewall-cmd --permanent --new-zone=webserver

# Diese als aktive Zone für eth0 festlegen

sudo firewall-cmd --permanent --zone=webserver --change-interface=eth0

# HTTP- und HTTPS-Verkehr erlauben

sudo firewall-cmd --permanent --zone=webserver --add-service=http

sudo firewall-cmd --permanent --zone=webserver --add-service=https

# Änderungen anwenden

sudo firewall-cmd --reload

Boom! Du hast gerade eine benutzerdefinierte Zone für deinen Webserver erstellt. Spüre die Macht!

Dienste und Ports: Deine digitalen Türsteher

Dienste in FirewallD sind wie vorgefertigte Regelsets. Sie sind praktisch, aber manchmal musst du spezifisch werden. Schauen wir uns an, wie man beides verwaltet:

# Den SSH-Dienst zur Standardzone hinzufügen

sudo firewall-cmd --permanent --add-service=ssh

# Einen bestimmten Port öffnen (z.B. für eine benutzerdefinierte Anwendung auf Port 8080)

sudo firewall-cmd --permanent --add-port=8080/tcp

# Nicht vergessen, neu zu laden!

sudo firewall-cmd --reload

Profi-Tipp: Verwende immer das --permanent-Flag, es sei denn, du testest nur. Andernfalls verschwinden deine Änderungen schneller als kostenlose Pizza bei einem Entwickler-Treffen.

IP-Filterung: Wähle deine Freunde weise

Manchmal möchtest du wählerisch sein, wer rein darf. Die reichen Regeln von FirewallD lassen dich genau das tun:

# SSH-Zugriff nur von einer bestimmten IP erlauben

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.100" service name="ssh" accept'

# Einen IP-Bereich blockieren (vielleicht waren sie unartig)

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.0.0.0/24" reject'

sudo firewall-cmd --reload

Den Überblick behalten: Logging in FirewallD

Was bringt ein Türsteher, wenn du nicht weißt, wer versucht hat, die Party zu crashen? Lass uns etwas Logging einrichten:

# Logging für verworfene Pakete aktivieren

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" log prefix="DROPPED: " level="info" limit value="5/m" drop'

# Neu laden und die Logs überprüfen

sudo firewall-cmd --reload

sudo journalctl -f -t kernel | grep DROPPED

Jetzt kannst du dich zurücklehnen und die gescheiterten Versuche beobachten. Es ist wie eine Hacker-Reality-Show, aber weniger dramatisch und lehrreicher.

SSH absichern: Weil Passwörter so letztes Jahrzehnt sind

SSH ist der heilige Gral für den Systemzugang. Machen wir es zu Fort Knox:

# Eine dedizierte Zone für SSH erstellen

sudo firewall-cmd --permanent --new-zone=sshsecure

# SSH nur von vertrauenswürdigen IPs erlauben

sudo firewall-cmd --permanent --zone=sshsecure --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="ssh" accept'

# Eine bestimmte Schnittstelle dieser Zone zuweisen

sudo firewall-cmd --permanent --zone=sshsecure --change-interface=eth1

sudo firewall-cmd --reload

Jetzt ist dein SSH-Zugang sicherer als eine Trommel eines Schlagzeugers.

FirewallD automatisieren: Weil faule Admins effiziente Admins sind

Lass uns ein einfaches Skript erstellen, um unsere Regeln automatisch zu aktualisieren:

#!/bin/bash

# update_firewall.sh

TRUSTED_IP=$(curl -s http://myserver.com/trusted_ips.txt)

sudo firewall-cmd --permanent --zone=sshsecure --remove-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="ssh" accept'

sudo firewall-cmd --permanent --zone=sshsecure --add-rich-rule="rule family=\"ipv4\" source address=\"$TRUSTED_IP\" service name=\"ssh\" accept"

sudo firewall-cmd --reload

echo "Firewall mit neuer vertrauenswürdiger IP aktualisiert: $TRUSTED_IP"

Plane dies mit cron, und du hast eine sich selbst aktualisierende Firewall. Willkommen in der Zukunft!

Das große Finale: Dein CentOS-Königreich sichern

Wir haben viel abgedeckt, von der grundlegenden Einrichtung bis zu fortgeschrittenen Konfigurationen. Hier ist deine CentOS-Sicherheits-Checkliste:

- FirewallD installieren und aktivieren

- Benutzerdefinierte Zonen für verschiedene Dienste einrichten

- Dienste und Ports sorgfältig konfigurieren

- IP-Filterung für kritische Dienste implementieren

- Logging aktivieren, um heimliche Versuche zu erkennen

- SSH mit dedizierten Zonen und IP-Beschränkungen sichern

- Regelaktualisierungen für maximale Faulheit (Effizienz) automatisieren

Denke daran, Sicherheit ist keine einmalige Einrichtung, sondern ein fortlaufender Prozess. Halte deine Regeln aktuell, überwache die Logs und bleibe (auf gesunde Weise) paranoid.

"Das einzige System, das wirklich sicher ist, ist eines, das ausgeschaltet und vom Netz getrennt ist, in einem mit Titan ausgekleideten Safe eingeschlossen, in einem Betonbunker vergraben und von Nervengas und sehr gut bezahlten bewaffneten Wachen umgeben ist. Selbst dann würde ich mein Leben nicht darauf verwetten." - Gene Spafford

Jetzt geh und sichere diese CentOS-Server wie ein Profi. Dein zukünftiges Ich (und dein Chef) werden es dir danken.

P.S. Vergiss nicht, gelegentlich deine Firewall-Einrichtung zu testen. Du möchtest nicht feststellen, dass sie nicht funktioniert, wenn es bereits zu spät ist, oder?