Die Authentifizierung hat sich seit den Anfängen einfacher Passwörter stark weiterentwickelt. Lassen Sie uns einen kurzen Blick in die Vergangenheit werfen:

- Passwörter: "Welcome123" (Facepalm)

- Zwei-Faktor-Authentifizierung: "Hier ist ein Code. Schnell, tippe ihn ein, bevor er sich selbst zerstört!"

- Biometrie: "Dein Gesicht ist dein Pass" (im wahrsten Sinne des Wortes)

- FIDO2 und WebAuthn: "Halt mein Bier"

FIDO2 und WebAuthn sind wie die coolen Kids, die spät zur Party kommen, aber sofort im Mittelpunkt stehen. Sie sind hier, um unser Leben einfacher und unsere Systeme sicherer zu machen. Aber wie genau funktioniert ihre Magie?

FIDO2: Die Fortsetzung, die tatsächlich besser ist als das Original

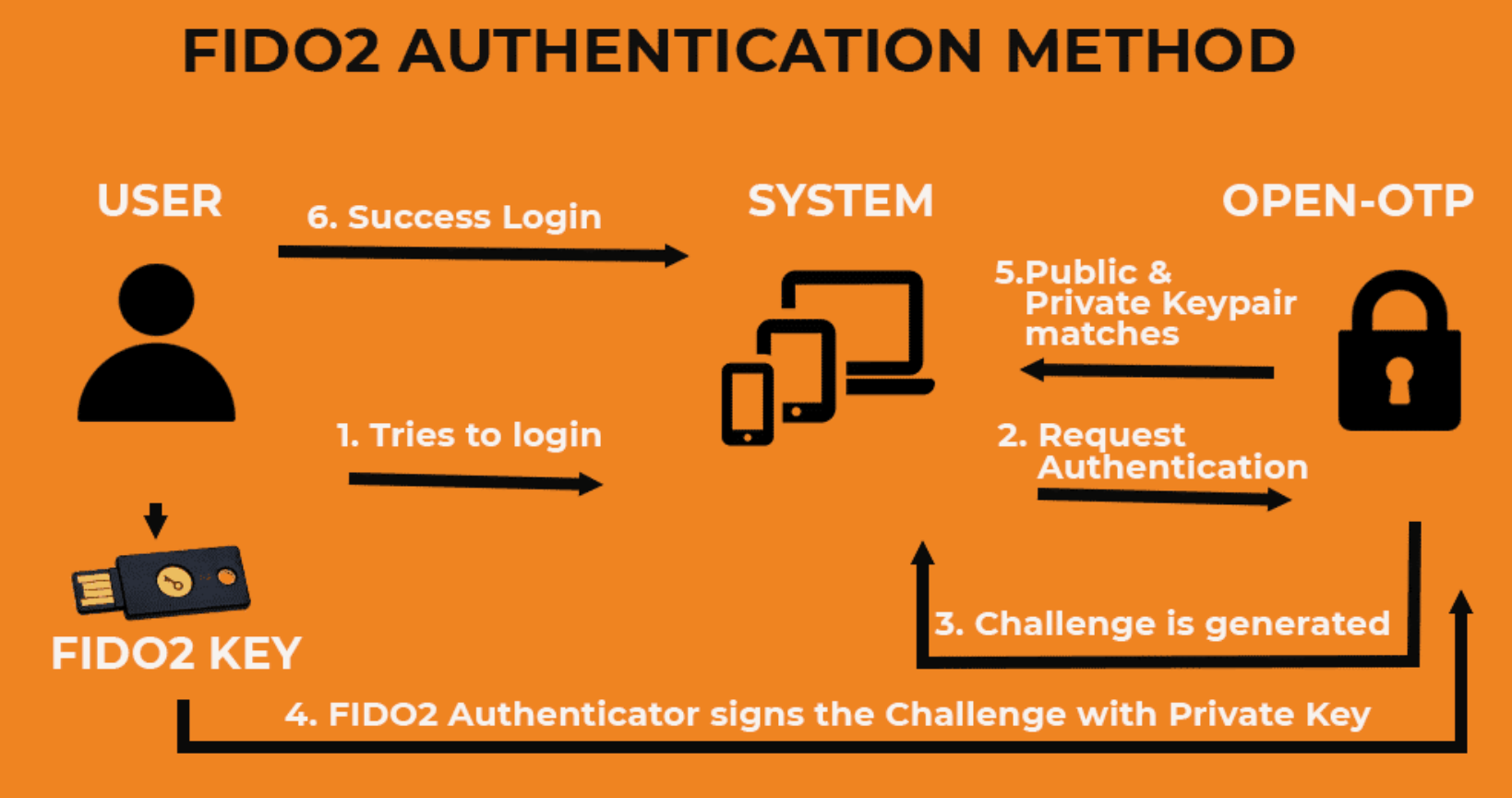

FIDO2 ist der übergeordnete Begriff für eine Reihe von Authentifizierungsstandards, die WebAuthn und CTAP (Client to Authenticator Protocol) umfassen. Es ist wie die Avengers der Authentifizierung - eine mächtige Allianz, die zusammenarbeitet, um die bösen Kräfte der Cyberbedrohungen zu besiegen.

Hauptmerkmale von FIDO2:

- Passwortlose Authentifizierung (Auf Wiedersehen, "Passwort vergessen"-Links!)

- Phishing-resistent (Nimm das, hinterhältige Hacker!)

- Unterstützung von Biometrie und Hardware-Token

- Erhöhter Datenschutz (Ihre Geheimnisse sind bei FIDO2 sicher)

Aber FIDO2 geht nicht nur um schicke Funktionen. Es geht darum, ein nahtloses, sicheres Benutzererlebnis zu schaffen, das Sie nicht dazu bringt, Ihr Gerät aus dem Fenster zu werfen, jedes Mal wenn Sie sich anmelden müssen.

WebAuthn: Der Robin zu FIDO2s Batman

WebAuthn ist die webbasierte API, die die Fähigkeiten von FIDO2 in Ihrem Browser zum Leben erweckt. Es ist die Brücke zwischen Ihrer Anwendung und dem Authentifizierungsgerät des Benutzers, sei es ein Fingerabdruckscanner, Gesichtserkennung oder ein Hardware-Sicherheitsschlüssel.

Wie WebAuthn seine Magie entfaltet:

- Ihre App fordert eine Authentifizierung an

- Der Browser fordert den Benutzer auf, seinen bevorzugten Authentifikator zu verwenden

- Der Authentifikator erledigt seine Aufgabe (Finger scannen, Gesicht erkennen, etc.)

- Eine kryptografische Signatur wird generiert und an Ihren Server gesendet

- Ihr Server überprüft die Signatur, und voilà! Benutzer authentifiziert!

Es ist wie ein Hightech-Geheimhandschlag, der die bösen Jungs tatsächlich draußen hält.

Implementierung von FIDO2 und WebAuthn in Ihrem Backend: Eine Code-Odyssee

Nun, lassen Sie uns mit etwas Code loslegen. Wir verwenden Node.js für dieses Beispiel, denn seien wir ehrlich, JavaScript ist das Glitzer der Programmierwelt - es ist überall.

Schritt 1: Einrichten Ihres Servers

Zuerst richten wir einen einfachen Express-Server mit den notwendigen Abhängigkeiten ein:

const express = require('express');

const { Fido2Lib } = require('fido2-lib');

const app = express();

const f2l = new Fido2Lib({

timeout: 60000,

rpId: "example.com",

rpName: "FIDO2 Beispiel",

challengeSize: 128,

attestation: "none",

cryptoParams: [-7, -257],

authenticatorAttachment: "platform",

authenticatorRequireResidentKey: false,

authenticatorUserVerification: "required"

});

app.use(express.json());

Schritt 2: Registrierungs-Endpunkt

Nun erstellen wir einen Endpunkt für die Benutzerregistrierung:

app.post('/register', async (req, res) => {

try {

const registrationOptions = await f2l.attestationOptions();

// Speichern Sie diese Optionen in Ihrer Sitzung oder Datenbank

// Sie werden sie später zur Überprüfung benötigen

res.json(registrationOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

Schritt 3: Authentifizierungs-Endpunkt

Und nun der Authentifizierungs-Endpunkt:

app.post('/authenticate', async (req, res) => {

try {

const authnOptions = await f2l.assertionOptions();

// Speichern Sie diese Optionen erneut

res.json(authnOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

Schritt 4: Überprüfung

Schließlich überprüfen wir die Authentifizierungsantwort:

app.post('/verify', async (req, res) => {

try {

const { credential } = req.body;

// Abrufen der gespeicherten Optionen und Benutzerdaten

const result = await f2l.assertionResult(credential, {

challenge: "stored_challenge",

origin: "https://example.com",

factor: "either",

publicKey: "stored_public_key",

prevCounter: "stored_counter",

userHandle: "stored_user_handle"

});

// Aktualisieren Sie den gespeicherten Zähler

res.json({ success: true });

} catch (error) {

res.status(400).json({ error: error.message });

}

});

Und da haben Sie es! Eine grundlegende FIDO2- und WebAuthn-Implementierung, die selbst den paranoidesten Sicherheitsexperten ein Lächeln entlocken würde.

Die Wendung: Herausforderungen und Überlegungen

Aber warten Sie, bevor Sie dies in Ihrer Produktionsumgebung implementieren, gibt es ein paar Dinge zu beachten:

- Browser-Unterstützung: Während große Browser WebAuthn unterstützen, könnten einige ältere Versionen dies nicht tun. Haben Sie immer eine Alternative!

- Benutzeraufklärung: Benutzer könnten mit dieser neuen Authentifizierungsmethode nicht vertraut sein. Ein wenig Unterstützung kann viel bewirken.

- Schlüsselverwaltung: Das sichere Speichern und Verwalten von öffentlichen Schlüsseln ist entscheidend. Vernachlässigen Sie dies nicht!

- Wiederherstellungsmechanismen: Was passiert, wenn ein Benutzer seinen Authentifikator verliert? Planen Sie für dieses Szenario.

Das große Finale: Warum FIDO2 und WebAuthn die Helden sind, die wir brauchen

In einer Welt, in der Datenverletzungen häufiger vorkommen als Neustarts von Comicbuchfilmen, bieten FIDO2 und WebAuthn einen Hoffnungsschimmer. Sie bieten:

- Erhöhte Sicherheit: Widerstandsfähig gegen Phishing, Replay-Angriffe und Serververletzungen

- Verbesserte Benutzererfahrung: Keine Passwortmüdigkeit mehr!

- Compliance: Hilft, verschiedene regulatorische Anforderungen zu erfüllen

- Zukunftssicherheit: Da sich Authentifizierungsmethoden weiterentwickeln, ist FIDO2 darauf ausgelegt, sich anzupassen

Die Implementierung von FIDO2 und WebAuthn in Ihrer Backend-Infrastruktur geht nicht nur darum, mit den Joneses der Tech-Welt Schritt zu halten. Es geht darum, eine proaktive Haltung zur Sicherheit einzunehmen, die Benutzererfahrung zu verbessern und Ihre Anwendung für die Zukunft der Authentifizierung zu positionieren.

Die Post-Credits-Szene: Was kommt als Nächstes?

Während wir unser FIDO2- und WebAuthn-Abenteuer abschließen, denken Sie daran, dass dies erst der Anfang ist. Die Authentifizierungslandschaft entwickelt sich ständig weiter, und informiert zu bleiben ist der Schlüssel. Behalten Sie neue Standards im Auge, besuchen Sie Sicherheitskonferenzen (wenn nicht für die kostenlosen Werbegeschenke, dann aus anderen Gründen) und seien Sie immer bereit, Ihre Implementierung anzupassen.

Also, lieber Leser, sind Sie bereit, sich von der Passwort-Apokalypse zu verabschieden und die mutige neue Welt von FIDO2 und WebAuthn zu umarmen? Die Daumen (und Gesichter und Hardware-Token) Ihrer Benutzer zählen auf Sie!

"Mit großer Authentifizierung kommt große Verantwortung." - Onkel Ben, wahrscheinlich, wenn er ein Webentwickler wäre.

Nun gehen Sie hinaus und authentifizieren Sie, als wäre es 2023!